26.06.2024 Lasse Jenzen

Der Einsatz von Cloud-Diensten wird auch in deutschen Unternehmen zunehmend Standard. Eigene Rechenzentren lassen sich vor dem Hintergrund des digitalen Wandels kaum noch valide planen und ausbauen. Demgegenüber bietet Cloud Computing eine nahezu unbegrenzte Flexibilität, Skalierbarkeit und Performance.

Die seit jeher kursierenden Bedenken rund um den Datenschutz und die Datensicherheit werden damit nicht geringer. Im Gegenteil: Die Bedrohung durch Cyberangriffe nimmt de facto zu. Und das ist längst nicht die einzige „Begleiterscheinung“ der Digitalisierung – denn: Je mehr Mitarbeiter in die unternehmensweite Datenanalyse involviert sind, desto größer wird die Gefahr von Verstößen gegen rechtliche Vorschriften oder die interne Compliance. Dies gilt insbesondere für regulierte Branchen, die sensible Daten verarbeiten und produzieren.

Wie aber können Unternehmen auf dem Weg zur „Data Driven Company“ den unzweifelhaft vorhandenen Risiken der Cloud begegnen? Mit Confidential Computing etabliert sich gegenwärtig ein Ansatz, der selbst höchsten Sicherheitsanforderungen in groß angelegten Datenlandschaften genügt. Grundlage bilden dabei geschützte Bereiche für die Datenanalyse, die dank einer speziellen Ende-zu-Ende-Verschlüsselung den Zugriff durch unbefugte Dritte kategorisch ausschließen – Cloud-Provider inklusive. Mit Azure Confidential Computing bieten Microsoft und Databricks inzwischen auch ein ausgereiftes, technologisches Fundament zur Umsetzung des innovativen Konzeptes.

Was ist Confidential Computing?

Der Begriff „Confidential Computing“ – also: vertrauliche Datenverarbeitung – ist auf das sogenannte Confidential Computing Consortium zurückzuführen, einem Zusammenschluss von bekannten Hardware-Herstellern und Cloud-Anbietern unter dem Dach der Linux Foundation. Hierzu zählen beispielsweise Microsoft, Google, Red Hat und ARM. Aufgabe des Confidential Computing Consortiums ist es, eine Definition, Rahmenwerke und plattformübergreifende Services für die gesicherte Nutzung von Daten in der Cloud zu entwickeln. Auf diese Weise soll Confidential Computing bekanntgemacht und die Akzeptanz am Markt gesteigert werden.

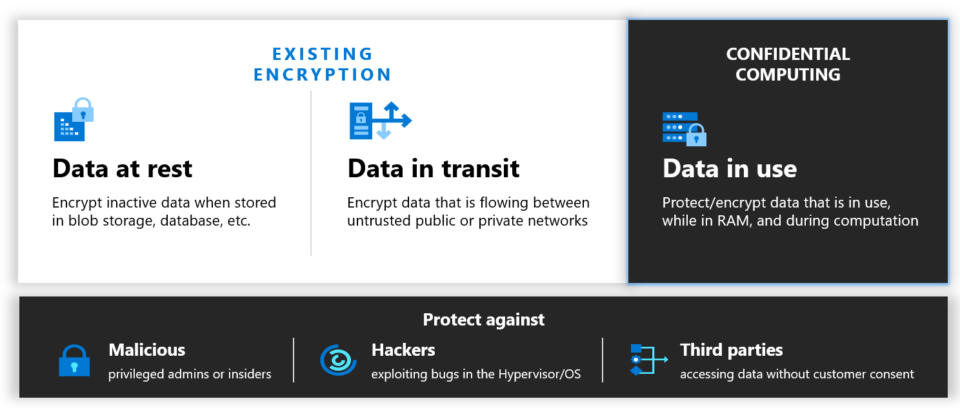

Durch Confidential Computing werden Daten auch während der Verarbeitung in der Cloud geschützt.

Bei seinen Initiativen konzentriert sich das Confidential Computing Consortium auf das Verschlüsseln von Daten während der Verarbeitung – denn: Normalerweise findet eine Absicherung nur beim Speichern und Übertragen statt. Ziel von Confidential Computing ist es somit, die Analyse von Daten im Cloud-Speicher zu ermöglichen, während die Daten verschlüsselt sind.

Zu diesem Zweck werden innerhalb der vorhandenen Datenplattform geschützte Enklaven eingerichtet, auch Trusted Execution Environment genannt. Konkret handelt es sich um verschlüsselte Hardware- oder Softwarekomponenten, auf die Nutzende nur mit einem speziellen Code zugreifen können. So wird ein sicherer Betrieb von Anwendungen und die Analyse von Daten in einem isolierten, vertrauenswürdigen Umfeld ermöglicht.

Wie wird Confidential Computing realisiert?

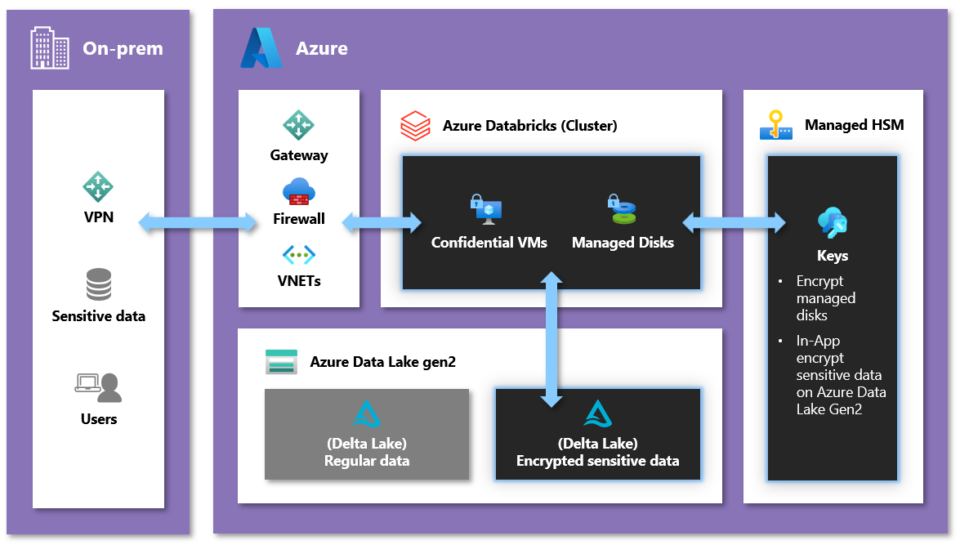

Technische Lösungen für Confidential Computing werden gegenwärtig vielerorts entwickelt. Ein fertiges und in der Praxis bereits bewährtes Konzept bietet Microsoft in Kooperation mit Databricks. Ausgangspunkt für das sogenannte Azure Confidential Computing bildet ein modernes Data Lakehouse auf Grundlage der Azure Cloud Dienste, bei dem Databricks als Kernelement der Datenverarbeitung und -bereitstellung fungiert.

In eine solche Lösungsarchitektur lassen sich nahtlos Enklaven in Form von virtuellen Maschinen integrieren, die über eine AMD-CPU mit aufwändiger In-Memory-Verschlüsselung verfügen. Werden Daten über diese Trusted Execution Environments analysiert, verlangt das Verschlüsselungsverfahren stets nach einer Verifizierung.

Die entsprechenden Systemschlüssel liegen nur dem jeweiligen Unternehmen bzw. autorisierten Personen vor, sodass eine unrechtmäßige Nutzung generell ausgeschlossen ist. Währenddessen profitieren die Anwendenden bei ihren Datenanalysen von den typischen Vorteilen der Cloud-Technologie – sprich: Es lassen sich auch die Potenziale von Künstlicher Intelligenz und Echtzeitdaten vollumfänglich ausschöpfen.

Der noch recht neue Ansatz fügt sich perfekt in die bereits bestehenden Sicherheits- und Compliance-Strukturen des „Azure Databricks Lakehouses“ ein. Diese sehen unter anderem vom Unternehmen verwaltete Schlüssel für Daten im Ruhezustand sowie private Verbindung über sichere Protokolle vor. So wird ein allumfassender Schutz der Daten vor dem Zugriff, der Änderung oder der Zerstörung durch Unbefugte gewährleistet. Ebenso können sich Unternehmen sicher sein, allen rechtlichen Verpflichtungen nachzukommen.

Wo wird Confidential Computing eingesetzt?

Mit der Lösung von Microsoft und Databricks lässt sich Confidential Computing für nahezu jedes Unternehmen umsetzen. Besonders profitieren natürlich Organisationen und Branchen, die sensible Daten verarbeiten sowie strengen Anforderungen beim Datenschutz und den gesetzlichen Vorschriften unterliegen.

Hier einige der typischen Einsatzgebiete:

- Anti-Geldwäsche: Durch die Verknüpfung von Data Lakes und Data Warehouses können skalierbare Anti-Geldwäsche-Anwendungen entwickelt werden, die eine effiziente Verwaltung, Kontrolle und Zusammenarbeit mit anderen erlauben. Die Vertraulichkeit von Banktransaktionen ist jederzeit sichergestellt, während einer Ausbreitung der Geldwäsche vorgebeugt wird.

- Betrugsprävention: Finanzdienstleister haben die Möglichkeit, mit Hilfe von Machine-Learning-Technologie eine vorausschauende Betrugserkennung zu implementieren und die Daten in Echtzeit zu visualisieren. Grenzwerte und Alarming-Funktionen weisen unmittelbar auf Verstöße hin. Ein unbefugter Zugriff oder eine Manipulation der Daten sind ausgeschlossen.

- Arzneimittelwirkung: Mit der skalierbaren Daten- und KI-Plattform können wissenschaftliche Erkenntnisse nahezu in Echtzeit erschlossen und bereitgestellt werden. Eine unerwünschte Wirkung von Arzneimitteln lässt sich unmittelbar erkennen und für die Zukunft ausschließen. Ebenso sind sensible Patientendaten während der Verarbeitung geschützt und die Privatsphäre der Betroffenen gewahrt.

Wollen auch Sie bei Ihren Cloud-Analysen ein Höchstmaß an Schutz und die bestmögliche Sicherheit Ihrer Daten gewährleisten? Dann schauen Sie auf der Seite Databricks Lakehouse vorbei oder informieren Sie sich über unser Data Strategy Assessment.

Kommentare (0)